Задать вопрос

Стать партнером

Оформление заявки

Технология виртуализации позволяет более эффективно и рационально использовать вычислительные ресурсы. При этом сохраняется привычная функциональность устройств и появляются преимущества по сравнению с традиционной физической средой.

ПРЕИМУЩЕСТВА ВИРТУАЛИЗАЦИИ:

- Сокращение капитальных и эксплуатационных расходов

- Быстрое и удобное масштабирование

- Экономия места в стойке

- Экономия электропитания и охлаждения

- Дополнительные инструменты отказоустойчивости

Современные технологии виртуализации в своем составе содержат компоненты защиты, но они неспособны нейтрализовать весь спектр современных угроз, в частности, несанкционированный доступ к информации при ее передаче по недоверенным каналам связи, а также не могут полностью выполнить требования законодательства в области обеспечения информационной безопасности.

Решить задачу защиты виртуальной инфраструктуры компании и безопасного доступа к ней можно одним из следующих способов:

Использовать традиционные программно-аппаратные комплексы (ПАК)

Это проверенное временем аппаратное решение, подходящее для защиты физических компонентов, применимо и к обеспечению безопасности виртуальных систем. Оно используется для защиты филиальной сети и удаленного доступа сотрудников компании. Предложений сертифицированных продуктов на рынке более чем достаточно, но построение систем защиты на их основе имеет ряд недостатков. Во‑первых, возможности ПАК ограничены характеристиками платформ и имеют сложность с масштабированием и отказоустойчивостью. Во‑вторых, выделение под каждый сервис отдельного сервера влечет за собой увеличение места в стойках, расходов на электропитание, охлаждение и т.д. В‑третьих, большое количество разнообразных серверов увеличивает расходы на сервисное обслуживание. Все это приводит к возникновению некоторых неудобств при организации защиты виртуальной инфраструктуры программно-аппаратными комплексами.

Использовать специальные средства защиты, предназначенные для работы в виртуальной среде

Непосредственное встраивание в виртуальную среду позволяет в полной мере использовать основные преимущества технологии виртуализации: экономичность, масштабируемость, отказоустойчивость, а также позволяет избежать неудобств, возникающих при эксплуатации программно-аппаратных комплексов. Средства защиты, выполненные в виде виртуальных программных комплексов, имеют аналогичную функциональность, не уступающую традиционным программно-аппаратным решениям, при этом повышая удобство пользования сетевыми сервисами и упрощая администрирование средств защиты информации

Решение с использованием специализированных средств защиты для виртуальной среды

Уникальный продукт для защиты сетевой инфраструктуры, в том числе виртуальной среды. Решения на его основе легко интегрируются в инфраструктуру популярных систем виртуализации – VMware, Citrix XenServer, Huawei Fusion, Microsoft Hyper-V, KVM и пр.

ПРЕИМУЩЕСТВА РЕШЕНИЯ:

- Выполнение требований регуляторов

- Высокая производительность

- Высокая экономическая эффективность

- Быстрая доставка и установка

Применение данного решения позволяет:

- выполнить требования российского законодательства в отношении защиты конфиденциальной информации и персональных данных

- организовать предоставление услуг в области защиты информации, таких как Security-as-a-Service или VPN-as-a-Service.

Для безопасного удаленного доступа на конечные устройства пользователей устанавливаются программные средства защиты: С-Терра Клиент (если сотрудник использует устройство под управлением ОС Windows).

Для защиты филиальной сети и/или ЦОД может также использоваться С-Терра Виртуальный Шлюз, а при отсутствии виртуальной инфраструктуры — традиционный ПАК С-Терра Шлюз.

Компоненты решения реализуют криптографическую защиту информации и функции межсетевого экранирования. Благодаря использованию международных стандартов IKE/IPsec и применению отечественных криптоалгоритмов передаваемый трафик шифруется по ГОСТ 28147‑89, а также производится усиленная аутентификация по ГОСТ Р 34.10.

Все компоненты сертифицированы ФСБ России и ФСТЭК России для защиты конфиденциальной информации и персональных данных (см. таблицу 1).

С-Терра Виртуальный Шлюз встраивается непосредственно в виртуальную среду и позволяет организовать защиту привычных пользовательских сервисов без ущерба удобству и функциональности. Продукт сочетает в себе широкий набор функций по защите данных при их передаче по открытым каналам связи и позволяет оперативно решать поставленные задачи.

Преимущества:

- Возможность перехода к полностью виртуальной инфраструктуре компании.

- Полная функциональность аппаратного VPN-шлюза С-Терра Шлюз.

- Быстрая доставка компонентов решения заказчику, разворачивание и ввод в эксплуатацию.

- Независимость от аппаратной платформы.

- Эффективное использование вычислительных ресурсов.

- Высокая производительность шифрования трафика: порядка 300 Мбит/c на 1 ядро процессора.

- Быстрая адаптация решения к меняющимся задачам и требованиям сетевых приложений.

- Легкое сохранение, резервное копирование и восстановление, обновление, в т. ч. с использованием образов виртуальных машин (Snapshot).

Таблица 1. Параметры решения по защите виртуализации с применением С-Терра Виртуальный Шлюз

| Возможности решения | Описание | |

|---|---|---|

| версия 4.2 | версия 4.1 | |

| Высокая производительность | Производительность шифрования трафика порядка 300 Мбит/с на 1 ядро процессора | |

| Масштабирование | Лицензионно (без обновления аппаратной части)/td> | |

| Надежность и отказоустойчивость | Возможность кластеризации любых компонентов | |

| Интеграция с инфраструктурой компании | Встраивание Виртуального Шлюза в существующую инфраструктуру | |

| Поддержка любых виртуальных сред | Поддерживаются Citrix, VMware, Huawei Fusion, Microsoft Hyper‑V, KVM и другие. В том числе возможно встраивание в Citrix Netsacaler SDX | Поддерживаются Citrix, VMware, Parallels, KVM и другие. В том числе возможно встраивание в Citrix Netsacaler SDX |

| Механизмы защиты |

Проверка целостности при запуске. Усиленная аутентификация, в т. ч. возможность работы с Radius‑сервером. Межсетевое экранирование с контролем состояния соединений. Шифрование и имитозащита трафика. |

|

| Шифрование / Аутентификация / Имитозащита |

ГОСТ 28147-89 ГОСТ Р 34.10-2012 ГОСТ Р 34.11-2012 ГОСТ Р 34.12-2015 ГОСТ Р 34.13-2015 |

ГОСТ 28147-89 ГОСТ Р 34.10-2001/2012 ГОСТ Р 34.11-94/2012 |

| Сертификация ФСБ России | СКЗИ КС1 | СКЗИ КС1 и МЭ 4 |

| Сертификация ФСТЭК России | МЭ 4 класс тип «Б», НДВ 4, ОУД 3 | НДВ 3, МЭ 3, ОУД 4+, АС 1В, ГИС до 1 кл. включительно, ПДн до 1-4 ур. |

Версия 4.2

Выбор конкретных продуктов для использования в решении зависит от структуры сети, необходимого класса защиты, объема и типа передаваемого трафика, а также требований по надежности и резервированию. Рекомендации приведены в таблице 2.

Таблица 2. Рекомендации по выбору продуктов С-Терра для защиты виртуальной среды

| Структура компании | Криптографические средства защиты информации |

|---|---|

| Центральный офис/ЦОД | С-Терра Виртуальный Шлюз Система управления С-Терра КП |

| Удаленные офисы | С-Терра Виртуальный Шлюз (при наличии системы виртуализации) или ПАК С-Терра Шлюз |

| Удаленные пользователи | С-Терра Клиент |

С-Терра Виртуальный Шлюз предлагается в нескольких вариантах исполнения – с разным количеством используемых ядер процессора и числом возможных туннелей.

Выбор модели виртуального шлюза зависит от типа и комплектации аппаратной платформы (сервера), на которую он будет установлен. Производительность пропорциональна частоте процессора и количеству используемых для шифрования ядер, ограничивающихся лицензионно. При подборе модели виртуального шлюза необходимо учитывать размер и тип передаваемых данных, так как трафик целевых приложений для различных информационных систем может различаться в зависимости от прикладных задач.

Таблица 3. Производительность С-Терра Виртуальный Шлюз в режиме шифрования ГОСТ 28147 с имитозащитой на базе гипервизора компании VMware ESXi

| Количество ядер процессора | Процессор | Производительность шифрования максимальная, Мбит/с | Производительность шифрования IMIX (mono), Мбит/с |

|---|---|---|---|

| Под управлением гипервизора VMware ESXi (драйвер vmxnet3) | |||

| 1 | Intel E5-2643v4 (3.4 Ghz) | 380 | 300 |

| 4 | 1000 | 750 | |

| 12 | 2500 | 1500 | |

| Под управлением гипервизора VMware ESX (проброс сетевой карты в виртуальную машину) | |||

| 1 | Intel E5-2643v4 (3.4 Ghz) | 350 | 250 |

| 4 | 1300 | 900 | |

| 12 | 3100 | 1500 | |

Примечания:

1. Mono – однонаправленный поток данных, т.е. генератор трафика расположен только со стороны одного из шлюзов; IMIX – методика тестирования среднестатическим интернет трафиком, представляющая собой набор пакетов разной длины.

2. Значения производительности, указанные в таблице, являются ориентировочными, поскольку зависят от параметров виртуальной среды.

Настройка оборудования и стоимость решения

Подробные инструкции по настройке компонентов размещены на сайте компании «С-Терра СиЭсПи»:

Развертывание виртуального шлюза на VMWare ESXi.

Развертывание виртуального шлюза на Citrix XenServer.

Развертывание виртуального шлюза на KVM.

Развертывание виртуального шлюза на Microsoft Hyper-V.

После развертывания виртуальной машины и установки необходимых настроек выполните инициализацию С‑Терра Шлюза.

Версия 4.1

Выбор конкретных продуктов для использования в решении зависит от структуры сети, необходимого класса защиты, объема и типа передаваемого трафика, а также требований по надежности и резервированию. Рекомендации приведены в таблице 2.

Таблица 2. Рекомендации по выбору продуктов С-Терра для защиты виртуальной среды

| Структура компании | Криптографические средства защиты информации |

|---|---|

| Центральный офис/ЦОД | С-Терра Виртуальный Шлюз Система управления С-Терра КП |

| Удаленные офисы |

С-Терра Виртуальный Шлюз (при наличии системы виртуализации) или ПАК С-Терра Шлюз |

| Удаленные пользователи | С-Терра Клиент |

С-Терра Виртуальный Шлюз предлагается в нескольких вариантах исполнения – с разным количеством используемых ядер процессора и числом возможных туннелей

Выбор модели виртуального шлюза зависит от типа и комплектации аппаратной платформы (сервера), на которую он будет установлен. Производительность пропорциональна частоте процессора и количеству используемых для шифрования ядер, ограничивающихся лицензионно. При подборе модели виртуального шлюза необходимо учитывать размер и тип передаваемых данных, так как трафик целевых приложений для различных информационных систем может различаться в зависимости от прикладных задач

Таблица 3. Производительность С-Терра Виртуальный Шлюз в режиме шифрования ГОСТ 28147 с имитозащитой на базе гипервизора компании VMware ESXi

| Количество ядер процессора | Частота процессора, ГГц | Производительность шифрования TCP (mono), Мбит/с | Производительность шифрования IMIX (mono), Мбит/с |

|---|---|---|---|

| Под управлением гипервизора VMware ESXi | |||

| 1 | 1 | 70 | 40 |

| 1,7 | 140 | 80 | |

| 3 | 250 | 140 | |

| 4 | 1 | 255 | 150 |

| 1,7 | 550 | 340 | |

| 3 | 1050 | 600 | |

| 12 (НТ1, драйвер SR-IOV) |

3 | 2000 | 1150 |

| Под управлением гипервизора KVM (драйвер virtio) | |||

| 1 | 3 | 130 | 70 |

| 4 | 3 | 700 | 250 |

| Под управлением гипервизора KVM (драйвер SR-IOV) | |||

| 1 | 3 | 190 | 80 |

| 4 | 3 | 950 | 530 |

| 12 | 3 | 2000 | 1200 |

1 При использовании технологии HT – HyperThreading.

Примечания:

1. Mono – однонаправленный поток данных, т.е. генератор трафика расположен только со стороны одного из шлюзов; IMIX – методика тестирования среднестатическим интернет трафиком, представляющая собой набор пакетов разной длины.

2. Значения производительности, указанные в таблице, являются ориентировочными, поскольку зависят от параметров виртуальной среды.

Настройка оборудования и стоимость решения

Подробные инструкции по настройке компонентов размещены на сайте компании «С-Терра СиЭсПи»:

Развертывание виртуального шлюза на VMWare ESXi.

Развертывание виртуального шлюза на Citrix XenServer.

Развертывание виртуального шлюза на KVM.

Развертывание виртуального шлюза на Parallels Virtuozzo.

После развертывания виртуальной машины и установки необходимых настроек выполните инициализацию С‑Терра Шлюза.

Далее настройте политику безопасности согласно подходящему сценарию применения:

Типовые сценарии применения продуктов С-Терра

Примеры дополнительных возможностей продуктов C-Терра

Пример защиты виртуальной инфраструктуры с обеспечением отказоустойчивости и балансировки нагрузки на базе продуктов компаний «С-Терра СиЭсПи» и «Citrix»

Для создания эффективной высокопроизводительной и масштабируемой виртуальной сети и защиты ее компонентов компаниями «Citrix» и «С-Терра СиЭсПи» разработано совместное решение, которое позволяет организовать защиту виртуальной инфраструктуры в соответствии с требованиями российского законодательства. В предлагаемом варианте решения виртуальная инфраструктура компании заказчика построена на базе Citrix Xen Desktop и Citrix Netscaler, а система защиты реализована VPN-продуктами компании «С-Терра СиЭсПи».

Преимущества совместного решения:

- Соответствие требованиям законодательства.

- Возможность использовать уже существующую инфраструктуру Citrix.

- Интеграция сертифицированного VPN-шлюза С-Терра Виртуальный Шлюз и межсетевого экрана непосредственно в виртуальную среду Citrix Xen Server.

- Балансировка нагрузки средствами Citrix NetScaler.

- Поддержка качества обслуживания и нормализация трафика средствами Citrix Cloud Bridge.

- Гибкая масштабируемость производительности средств защиты (за счет наращивания шлюзов безопасности в кластере).

- Высокая степень отказоустойчивости.

Данный подход применим как для защиты удаленного доступа сотрудников компании, так и для защищенного взаимодействия территориально распределенных площадок (например, филиалы и/или ЦОДы).

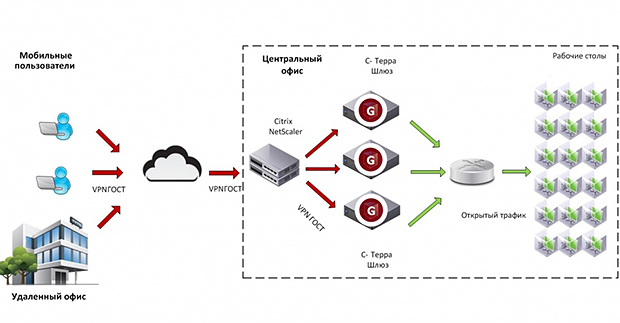

Рисунок 1. Защита передаваемых данных с обеспечением принципов отказоустойчивости и масштабирования.

Для реализации защиты отдельных серверов и приложений использован высокопроизводительный кластер из шлюзов безопасности в виде виртуальных машин С-Терра Виртуальный Шлюз под управлением гипервизора Citrix XenServer. На конечных устройствах пользователей для безопасного доступа к информационным активам компании установлено программное средство защиты: С-Терра Клиент (если сотрудник использует устройство под управлением ОС Windows).

Для оптимизации большого количества передаваемого трафика данных между центральным офисом и филиалами, а также для обеспечения оптимального защищенного доступа к веб-сервисам и приложениям компании используется продукт Citrix NetScaler. Он выполняет задачу ускорения загрузки приложений посредством кэширования и сжатия HTTP пакеты данных и обеспечивает улучшенное управление трафиком с балансировкой нагрузки (Layer 4-7 модели OSI). NetScaler способствует повышению доступности приложений.

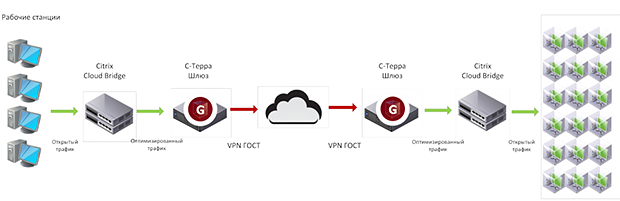

Рисунок 2. Защита передаваемых данных с обеспечением оптимизации трафика данных.

Таблица 4. Производительность С-Терра Виртуальный Шлюз в режиме шифрования ГОСТ 28147 с проверкой целостности с помощью имитовставки под управлением гипервизора Citrix XenServer

| Количество ядер процессора | Частота процессора, ГГц |

Производительность шифрования TCP (mono), Мбит/с |

Производительность шифрования IMIX (mono), Мбит/с |

|---|---|---|---|

| 1 | 3 | 180 | 90 |

| 4 | 3 | 530 | 470 |

Примечания:

1. Mono – однонаправленный поток данных, т.е. генератор трафика расположен только со стороны одного из шлюзов; IMIX – методика тестирования среднестатическим интернет трафиком, представляющая собой набор пакетов разной длины.

2. Значения производительности, указанные в таблице, являются ориентировочными, поскольку зависят от параметров виртуальной среды.